Wireshark bilgisayarımızın ağ üzerinden başka ağ elemanları ve başka bilgisayarlarla yaptığı paket alışverişini gerçek zamanlı olarak kaydederek incelememize olanak tanır. Wireshark genellikle hata ayıklama için kullanılsa da bir protokolün eğitim amaçlı olarak nasıl çalıştığını öğretmek ya da aşina olunmayan bir programın çalışma dinamiğini anlamak için de ara ara kullanılmaktadır.

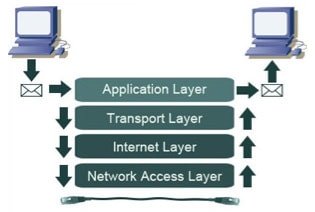

Wireshark direkt olarak Ethernet frame seviyesinde bilgisayardan çıkan veya bilgisayara giren raw (çıplak) paketleri elde ettiği için program çıktısı dış dünya tarafından nasıl görünüyorsa Wireshark tarafından da o şekilde gösterilir ve doğru analize olanak tanınır. Wireshark paketleri frame seviyesinden yakalayabilmek için ağ kartının (NIC - Network Interface Card) sürücüsüne dahil olmaktadır. Windows üzerine link seviyesinde paketleri yakalayabilmek için Wireshark’a ek olarak WinPcap adlı kütüphanenin de kurulması gerekmektedir.

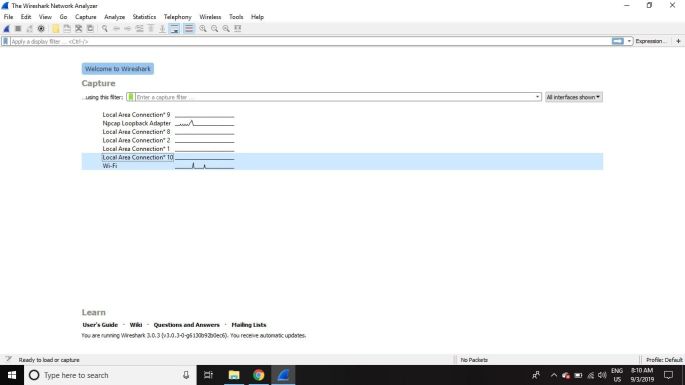

Wireshark’ı başlattığınızda, bir açılış ekranı geçerli cihazınızdaki kullanılabilir ağ bağlantılarını listeler. Her birinin sağında görüntülenen, o ağdaki canlı trafiği temsil eden bir EKG tarzı çizgi grafiktir.

- Bir veya daha fazla şebeke seçin, menü çubuğuna gidin, ardından Capture’yı seçin.

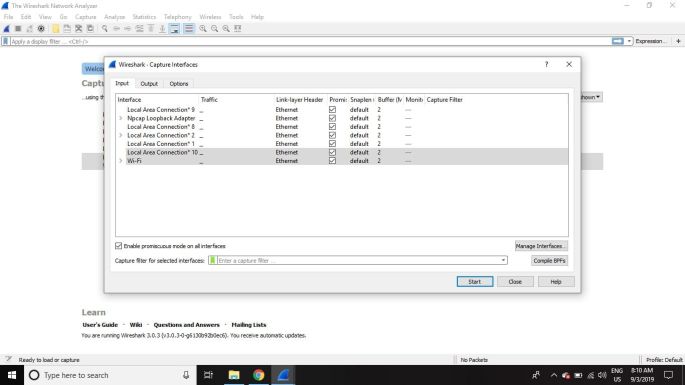

2. Wireshark Capture Interfaces penceresinde, Start öğesini seçin.

4. Yakalamayı durdurmak için, Ctrl + E tuşlarına basın. Veya, Wireshark araç çubuğuna gidin ve köpekbalığı yüzgecinin yanında bulunan kırmızı Durdur düğmesini seçin.

Paket İçeriğini Görüntüleme ve Analiz Etme

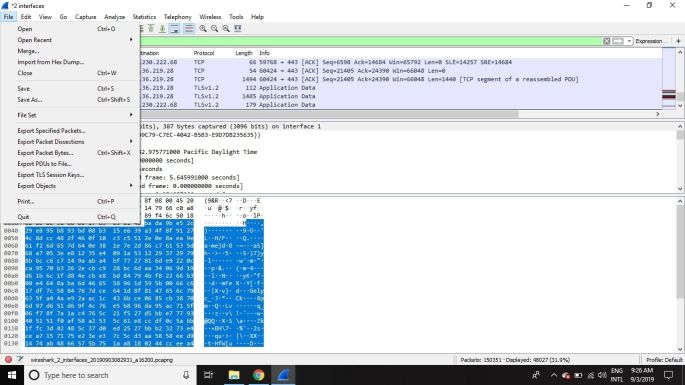

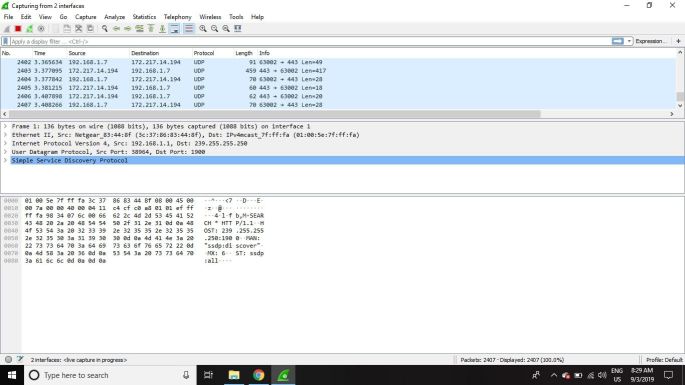

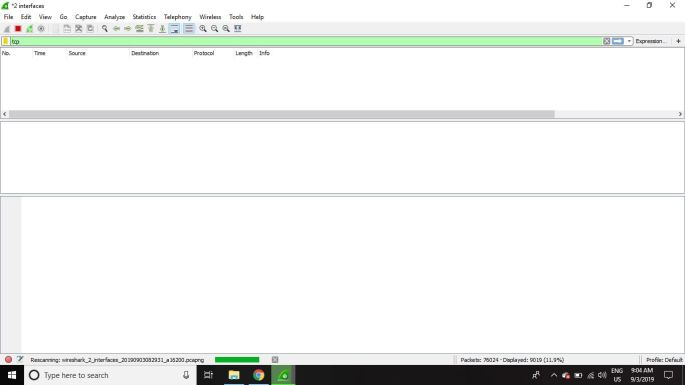

Yakalanan veri arayüzü üç ana bölümden oluşur:

- Paket listesi bölmesi (üst kısım)

- Paket ayrıntıları bölmesi (orta bölüm)

- Paket bayt bölmesi (alt kısım)

Paket listesi

Pencerenin en üstünde bulunan paket listesi bölmesi, etkin yakalama dosyasında bulunan tüm paketleri gösterir. Her paketin, bu veri noktalarının her biriyle birlikte, kendi sırası ve kendisine atanmış bir numarası vardır:

No: Bu alan, hangi paketlerin aynı konuşmanın parçası olduğunu gösterir. Bir paket seçinceye kadar boş kalır.

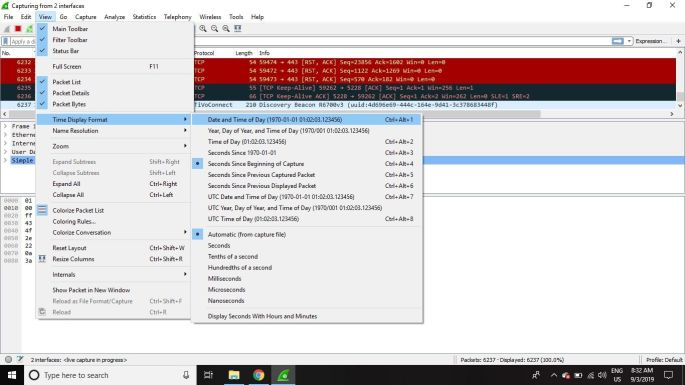

Zaman: Paketin ne zaman çekildiği zaman damgası bu sütunda görüntülenir. Varsayılan biçim, bu özel yakalama dosyasının ilk oluşturulduğundan bu yana saniye veya kısmi saniye sayısıdır.

Kaynak: Bu sütun paketin geldiği adresi (IP veya diğer) içerir.

Hedef: Bu sütun paketin gönderildiği adresi içerir.

Protokol: Paketin protokol adı, TCP gibi, bu sütunda bulunabilir.

Uzunluk: Bayt cinsinden paket uzunluğu bu sütunda görüntülenir.

Bilgi: Paket hakkında ek bilgi burada sunulmaktadır. Bu sütunun içeriği, paket içeriğine bağlı olarak büyük ölçüde değişebilir.

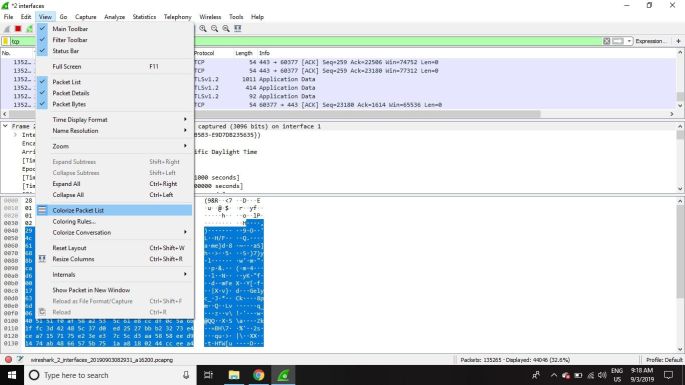

Saat biçimini daha yararlı bir şeyle değiştirmek için (günün gerçek saati gibi), Görünüm (View)> Saat Görüntüleme Biçimi’ni (Time Display Format) seçin.

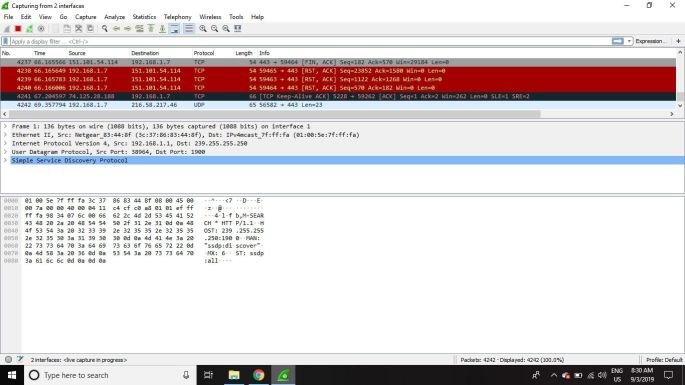

Üst bölmede bir paket seçildiğinde, No. sütununda bir veya daha fazla simge göründüğünü fark edebilirsiniz. Açık veya kapalı parantezler ve düz bir yatay çizgi, bir paketin mi yoksa bir paket grubunun ağdaki aynı ileri-geri konuşmanın parçası olup olmadığını gösterir. Kesik bir yatay çizgi bir paketin konuşmanın bir parçası olmadığını gösterir.

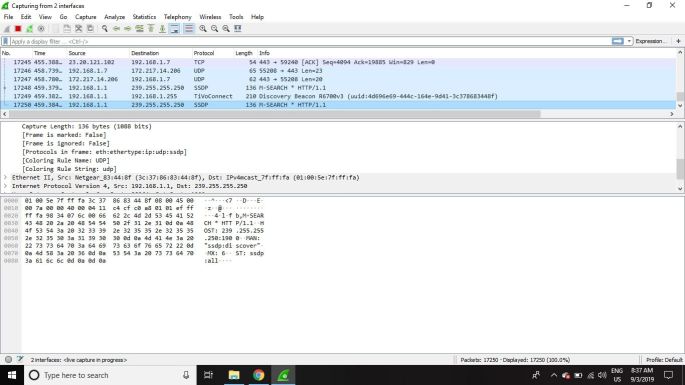

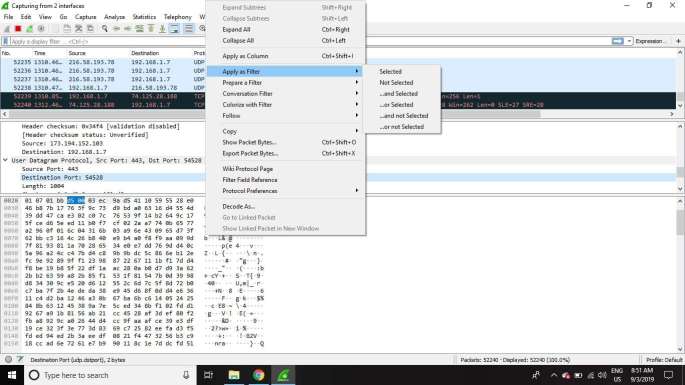

Paket Detayları

Ortada bulunan, seçilen paketin protokollerini ve protokol alanlarını daraltılabilir bir biçimde sunar. Her seçimi genişletmenin yanı sıra, belirli ayrıntılara göre bireysel Wireshark filtreleri uygulayabilir ve istediğiniz öğeyi sağ tıklatarak protokol türüne göre veri akışlarını takip edebilirsiniz.

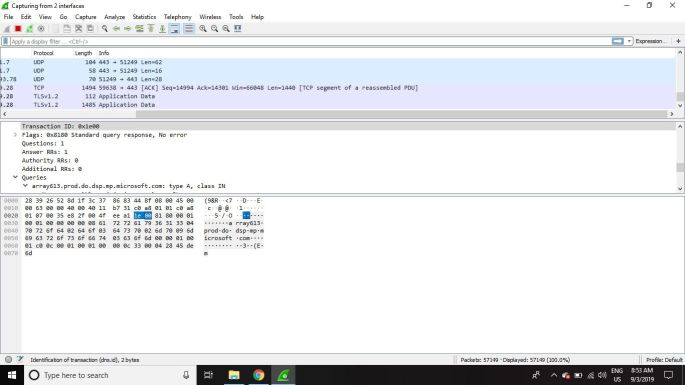

Paket Baytları

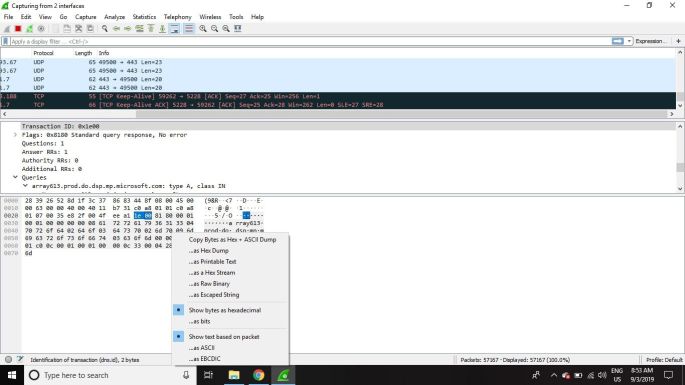

Alt kısımda, seçilen paketin ham verilerini onaltılık bir görünümde gösteren paket bayt bölmesi bulunur. Bu hex dökümü, veri ofsetinin yanında 16 onaltılık bayt ve 16 ASCII bayt içerir.

Bu verinin belirli bir bölümünü seçmek, paket ayrıntıları bölmesinde ilgili bölümünü otomatik olarak vurgular ve bunun tersi de geçerlidir. Yazdırılamayan baytlar bir süre ile temsil edilir.

Bu verileri onaltılık yerine bit biçiminde görüntülemek için, bölmede herhangi bir yere sağ tıklayın ve bit olarak seçin.

Wireshark Filtreleri Nasıl Kullanılır ?

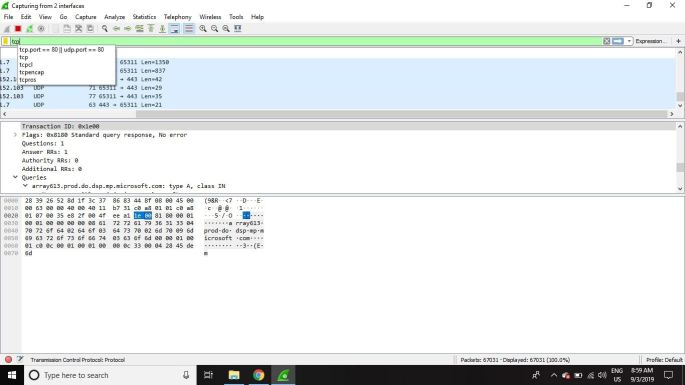

Yakalama filtreleri, Wireshark’a yalnızca belirtilen kriterleri karşılayan paketleri kaydetmesini söyler. Filtreler, yalnızca belirli paketlerin gösterilmesi için oluşturulmuş bir yakalama dosyasına da uygulanabilir. Bunlar ekran filtreleri olarak adlandırılır.

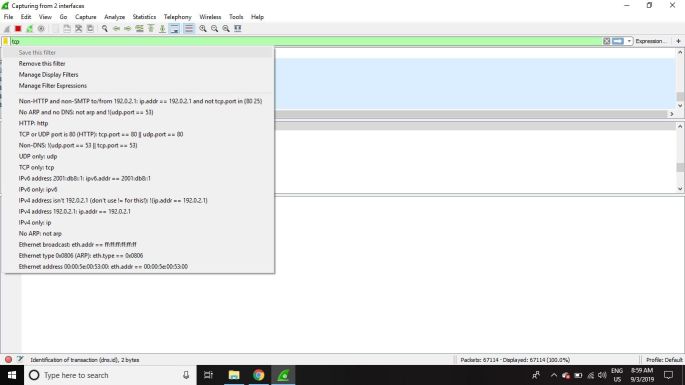

Wireshark, varsayılan olarak çok sayıda önceden tanımlanmış filtre sağlar. Bu mevcut filtrelerden birini kullanmak için, adını Wireshark araç çubuğunun altında bulunan Ekran filtresi girişine uygula alanına veya karşılama ekranının ortasında bulunan bir ekran filtresi gir alanına girin.

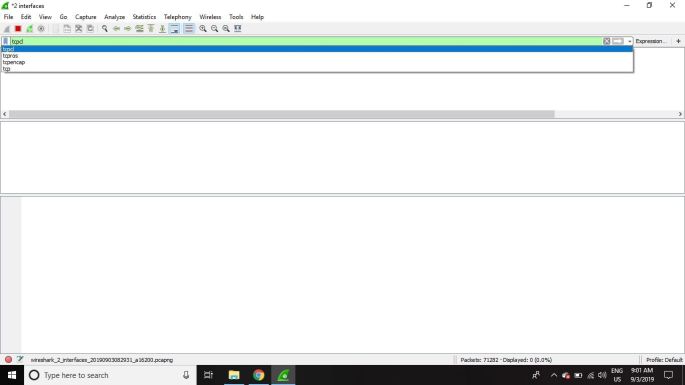

Örneğin, TCP paketlerini görüntülemek istiyorsanız, tcp yazın. Wireshark otomatik tamamlama özelliği, yazmaya başladığınızda önerilen adları gösterir ve aradığınız filtre için doğru takma adın bulunmasını kolaylaştırır.

Bir filtre seçmenin başka bir yolu, giriş alanının sol tarafındaki yer imini seçmektir. Filtre eklemek, kaldırmak veya düzenlemek için Filtre İfadelerini Yönet veya Ekran Filtrelerini Yönet’i seçin.

Geçmiş açılan liste listesini görüntülemek için giriş alanının sağ tarafındaki aşağı oku seçerek önceden kullanılmış filtrelere de erişebilirsiniz.

Yakalama filtreleri, ağ trafiğini kaydetmeye başlar başlamaz uygulanır. Bir ekran filtresi uygulamak için, giriş alanının sağ tarafındaki sağ oku seçin.

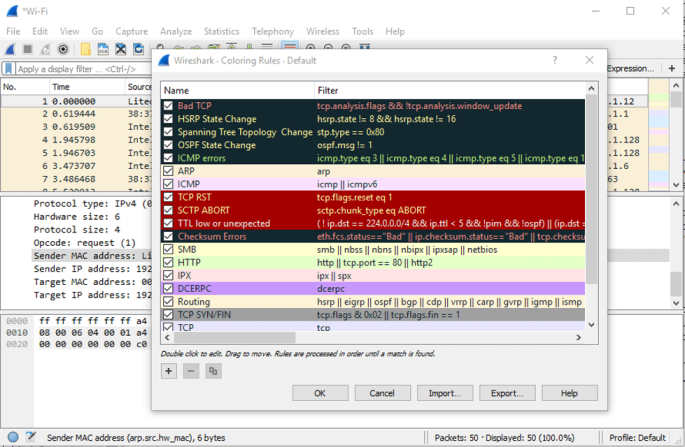

Wireshark Renk Kuralları

Wireshark’ın yakalama ve görüntüleme filtreleri, hangi paketlerin ekranda kaydedildiğini veya ekranda gösterildiğini sınırlarken, renklendirme işlevi işleri bir adım öteye götürür: Farklı renk tonları temelinde farklı paket türleri arasında ayrım yapabilir. Bu, kaydedilmiş bir kümedeki belirli paketleri, paket listesi bölmesinde satır rengine göre hızlı bir şekilde bulur.

Wireshark, yaklaşık 20 varsayılan renklendirme kuralına sahiptir, her biri düzenlenebilir, devre dışı bırakılabilir veya silinebilir. Her rengin ne anlama geldiğiyle ilgili genel bakış için Görünüm> Renklendirme Kuralları’nı seçin. Ayrıca kendi renk tabanlı filtrelerinizi de ekleyebilirsiniz.

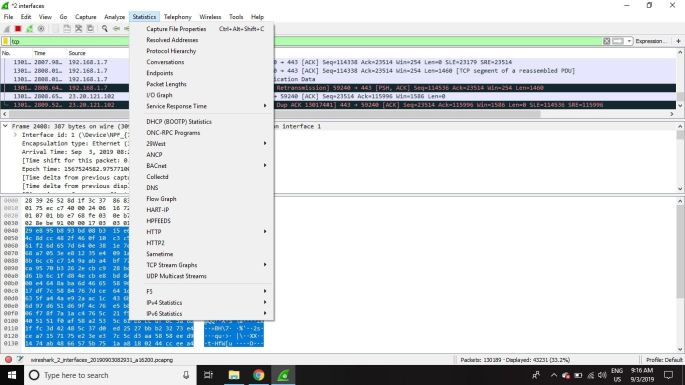

Wireshark İstatistikleri

Diğer kullanışlı metrikler İstatistikler açılır menüsünde bulunabilir. Bunlara, yakalama dosyası hakkında boyut ve zamanlama bilgilerinin yanı sıra, HTTP isteklerinin dağıtımını yüklemek için paket konuşma arızalarından başlayarak değişen düzinelerce çizelge ve grafik dahildir.

Ekran filtreleri, bu istatistiklerin çoğuna arayüzleri üzerinden uygulanabilir ve sonuçlar, CSV, XML ve TXT dahil olmak üzere ortak dosya formatlarına aktarılabilir.